사회 국정원 배포 추정 어플, 국내 광범위 유포 시도 정황

중계 도메인(snspic.com) 활용해 현재도 배포 중

국정원이 이탈리아 해킹프로그램 제작 업체인 해킹팀으로부터 감시프로그램을 구입했음이 밝혀진 가운데, 국정원이 한국 국민을 대상으로 프로그램을 사용했다는 정황이 속속 드러나고 있다. 세계적 폭로 사이트인 위키리크스에 공개된 자료에 따르면, 한국 5163부대는 해킹팀으로부터 프로그램인 아르씨에스(RCS)를 구입했고 실제 사용을 위해 업체와 대화를 주고 받았다. 5163부대는 국정원의 위장명칭이다. 국정원 해킹프로그램 운영팀에서 사용한 ID devilangel1004는 2012년부터 해킹팀과 이메일을 주고받으며, 해킹 프로그램의 구입 및 작동법 등을 문의해왔다.

국정원이 사용한 e메일 ID(devilangel1004)와 같은 ID를 사용한 사용자의 블로그에 연동되어 있는 SNS에는 무료로 TV, 영화를 볼 수 있는 어플(오늘의TV, 영화천국 등)을 내려받을 수 있는 사이트가 링크되어 있다. 새정치연합 김광진 의원실에서 해당 어플을 분석한 결과 영상과 음성 감청, GPS로 위치 추적 기능까지 갖추고 있는 것으로 확인되기도 했다.

해당 어플들의 흔적을 좀 더 추적해보니 더 많은 의혹들이 제기된다.

스파이 어플을 추적해보자

수상한 어플 저장소 : http://zeromaker.tistory.com

본 기사는 컴퓨터에 대해 전문적인 지식이 없는 사람도 따라올 수 있도록 흔적을 찾은 과정을 자세하게 기록한다.

devilangel1004의 SNS에 링크된 사이트(블로그) 주소는 다음과 같다.

1번 : https://mingmings2015.wordpress.com/2014/02/16/apps/

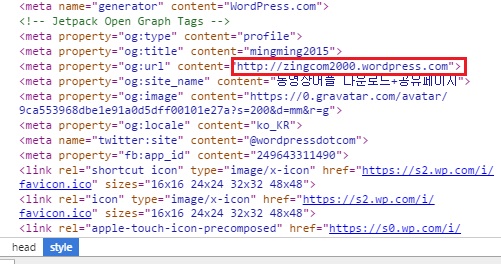

현재는 블로그가 삭제되었다며 접속되지 않는다. 구글 검색엔진에 캐시 되어 있는 정보로는 7월 13일까지 정상접속이 가능했던 것으로 보인다. 블로그 소유자의 아이디는 mingming2015 이고, 페이지 소스를 확인해보면 zingcom2000 이라는 주소의 블로그가 더 있었던 것으로 추정된다. 현재는 해당 블로그도 삭제된 상태다.

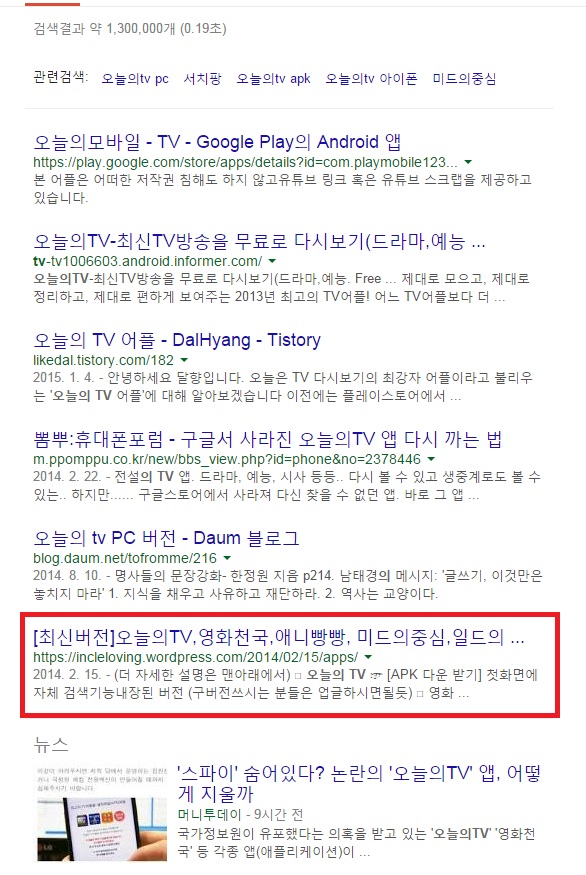

블로그에 올려져 있던 어플인 '오늘의TV'를 구글 검색엔진에 검색해보았다.

현재는 삭제된 1번 주소의 블로그에 게재된 내용과 동일한 내용을 포함한 사이트가 검색결과로 나온다.

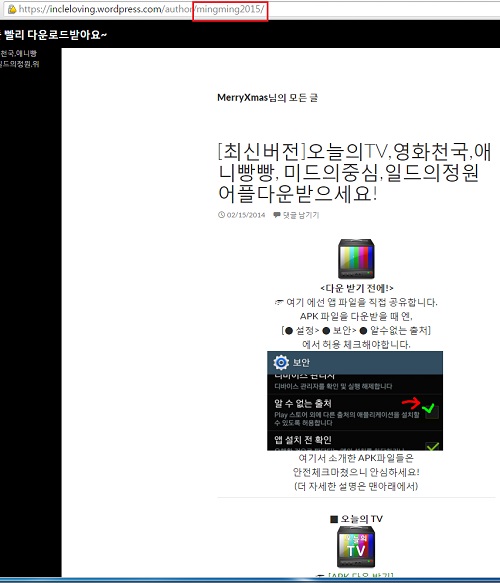

2번 : https://incleloving.wordpress.com/2014/02/15/apps/

2번 주소로 들어가서 확인해보면 이 블로그를 소유한 이의 아이디는 mingming2015이다. 현재 폐쇄된 1번 블로그의 소유자와 동일하다.

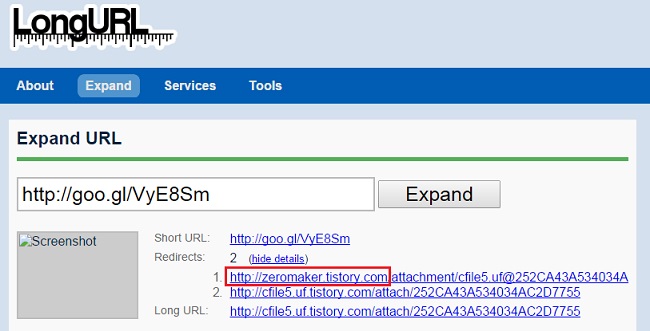

위 블로그에서는 아직 '오늘의TV' 어플을 내려받을 수 있는 링크가 존재한다. URL주소는 짧게 단축되어 있는데, 이를 복원하니 아래와 같은 새로운 주소가 등장한다.

3번 : http://zeromaker.tistory.com

3번 주소의 블로그는 국내 유명 블로그 제공 업체에 만들어져 있다. 해당 블로그에 들어가면 총 12개의 글이 있다. 각 게시물에는 아래와 같이 사진과 함께 어플들이 첨부파일로 올려져 있다. 어플들이 업데이트되면 새 게시물을 작성해 해당 파일을 업로드하고 이를 외부 게시물에 링크한 것으로 보인다.

3번 블로그에 업로드된 어플의 종류는 총 10개이다. '오늘의TV' 외에도 영화, 미국드라마, 일본드라마 등을 내려받을 수 있는 어플과 영어단어장, 영어회화 등 학습 어플이 있다.

스파이 어플을 홍보한 게시글

이 주소를 조심하라 : http://snspic.com

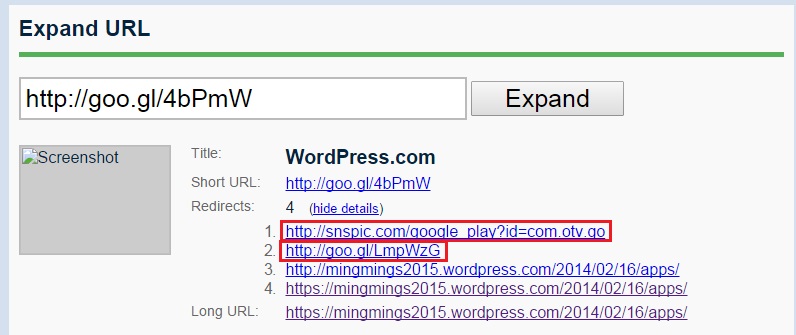

'오늘의TV'를 홍보한 글은 여러 사이트에 게재되었다. 그 중 모 자료공유 사이트에는 가입하고서 처음이자 유일한 글로 '오늘의TV' 홍보글을 올린 이용자가 있다.(링크) 이 게시물은 2013년 8월 10일에 작성되었다. 그 이용자가 남긴 줄임 주소를 복원하자 아래와 같은 결과가 나왔다. 게시물은 2013년에 작성되었지만, 링크는 2014년에 만들어진 1번 블로그로 연결되고 있는 것이다.

이것은 게시물에 링크된 단축주소가 별도의 중계서버로 연결되어 있고, 연결된 중계서버에서 어플을 다운 받을 수 있는 최종 목적지로 연결시켜주는 방식임을 보여준다. 이런 방식으로 연결하면 어플 다운로드 주소가 변경되어도 게시물을 수정하거나 새로 작성할 필요 없이 중계서버에서만 조치를 취하면 된다. 3번 사이트에서 어플이 지속적으로 업데이트 되었음을 확인할 수 있는데, 이렇듯 연결해야할 대상이 계속 변하는 경우 사용하는 방법이다. 단순히 자료를 공유하는데 이런 방법을 사용하는 경우는 거의 없다.

주소를 복원한 결과에서 두번째 주소(위 사진 중 하단의 빨간색 네모)는 1번 블로그로 연결되는 단축 주소이다. 1번 블로그로 연결시키는 중계서버가 첫번째 주소(위 사진 중 상단의 빨간색 네모)이다.

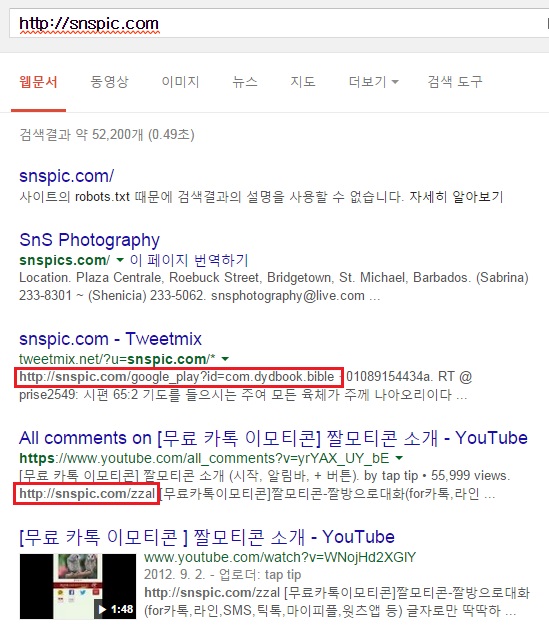

4번 : http://snspic.com

4번 도메인(위 사진 중 상단의 빨간색 네모)을 구글 검색엔진에 검색하면 아래와 같이 몇가지 어플들과 연결된 주소를 찾을 수 있다.

위 주소들은 모두 안드로이드 스마트폰에서 어플을 설치할 수 있는 구글 플레이스토어로 바로 연결된다.

또한 네이버 검색엔진에서 snspic을 검색하면 한 지역 커뮤니티 게시판에서 영화 다운로드 어플을 홍보하는 글이 등장한다. 현재 아래 게시글의 링크는 1번 블로그로 연결되어 있다. 하지만 글과 댓글의 내용으로 유추해볼 때 이전에는 3번 블로그에 업로드되어 있는 영화어플('영화천국')과 연결되어 있었을 가능성이 높다. 네이버 카페에는 비슷한 링크가 담긴 게시물들이 더 존재한다.

4번 도메인을 활용해 배포된 어플은 제목에 노골적으로 '속이기' 등의 단어를 사용하고 있다. 스마트폰 게임에서 유료로 구매해야 하는 상품을 보내주는 것처럼 포장해 일반 사용자들의 설치를 유도한 것이다. 4번 도메인을 거친 어플 다운로드 주소는 SNS를 통해서도 광범위하게 유포되고 있다. 가장 많이 전달된 것은 성경, 영어단어 어플이고 현재도 다운로드가 가능하다. 어플 다운로드 링크를 유포하는 주요 계정은 대부분 박근혜 정권에 비판적인 성향의 게시글을 리트윗하고 있다.

구글 공식 마켓에서 받은 어플도 안전하지 않아

snspic 도메인을 통해 배포되는 어플 중 일부는 현재 구글 공식 마켓에서 내려받기가 가능하다. 해킹팀 내부 자료를 검토한 결과, 스마트폰 공격은 구글의 보안 검사를 우회하기 위해 악성코드가 없는 어플을 공식 마켓에 올린 뒤 사용자가 어플을 실행 할 때 서버로부터 익스플로잇 코드(취약점 공격 코드)를 받아 기기를 공격하는 방식으로 이루어진다고 알려지고 있다. 무작위 사용자들에게 배포된 어플에 모종의 조치가 취해져 있으면 당장 악성코드로 작동하지는 않더라도, 언제든지 원격 조작에 따라 해킹 프로그램으로 기능할 수 있는 것이다. Ddos 공격에 사용된 좀비PC가 만들어지는 것과 비슷한 원리이다. 국정원과 연관이 있는 계정들에서 낚시용 제목을 단 어플이 배포된 것은 국정원이 무작위 국민들을 상대로 공작을 진행했다는 합리적 의심을 갖게 한다.

1번 사이트는 해킹 프로그램 업무를 담당한 국정원 직원이 자살하기 전날 삭제되었다. 스파이 어플을 배포한 직접적인 게시물들이 점점 사라지고 있지만 이미 워낙 광범위하게 어플이 퍼져나간 터라 아직은 남아있는 흔적들을 곳곳에서 찾을 수 있었다. 국정원 해킹프로그램 운영팀이 사용한 ID와 동일한 ID를 사용한 블로그 운영자가 배포한 어플이 다수의 국민들의 스마트폰에 설치되어 있을 가능성이 농후하다.